Tegucigalpa (Especial Proceso Digital /Por Lilian Bonilla) – El Legislativo no sale de una controversia para entrar a otra, luego de la no aprobación del acta que contenía la adhesión al CAP que terminó publicada en el Diario Oficial La Gaceta y La Ley Tributaria que aún se mantiene en suspenso, ahora el turno de debate lo tiene la “Ley para la Protección de los Usuarios de las Telecomunicaciones”.

– Según especialistas tal como está redactado el proyecto de Ley sí representa una amenaza para la intimidad de los usuarios.

– Los especialistas recomiendan no caer en pánico ante amenaza de espionaje y recomiendan educarse en el tema de ciberseguridad.

– Honduras ya figura entre los países que han adquirido equipos de espionaje.

La controvertida Ley alerta y genera dudas en sectores específicos de oposición, pero también en toda la población pues está nueva normativa sería una amenaza seria a la privacidad de todos han alertado desde el mismo Congreso Nacional.

Fue el diputado Carlos Umaña, de la bancada del Partido Salvador de Honduras (PSH), quien dio el clip de alerta cuando silenciosamente la ley ya había pasado el segundo debate.

La iniciativa de ley está nuevamente en manos de la comisión de dictamen que recogió las inquietudes, pero si no se hacen los cambios respectivos en dictamen nuevo que garanticen la protección de la intimidad de las personas las bancadas de oposición votaremos en contra, dijo el diputado Umaña a Proceso Digital.

Este proyecto de ley “no es una escucha telefónica, se ha malinterpretado, es un control que quieren tener poblacional, lo que ellos buscan es una base de datos, es un control de datos que nadie debe tenerlos”, subrayó el galeno.

(LEER) Comunicaciones están intervenidas desde hace 11 años, recuerda el ministro de Seguridad

¿Cuál es el propósito si ya existen

otras leyes en la misma línea?

En Honduras ya existen proyectos de Ley similares que bien pudieron sólo reformarse para incluir lo que se considere necesario, entonces no se comprende por qué la insistencia de una nueva ley a costa incluso de derogar totalmente otras ya existentes.

Este es el caso del Decreto 19-2014, en este decreto ya se contempla el fin de disminuir, limitar y/o erradicar el delito del robo y hurto de teléfonos móviles e inalámbricos fijos, así como impedir que continúe la extorsión, el chantaje y amenazas que se originan, se transmiten y se reciben por la vía telefónica y también el control de SIMs, las tarjetas que habilitan a los celulares.

El nuevo proyecto de ley en su Artículo 30. Contempla derogar “el Decreto Legislativo No.19-2014 publicado en el Diario Oficial “La Gaceta” en fecha 7 de noviembre del año 2014, edición número 33,575 y sus reformas contenidas en el Decreto Legislativo No.71-2017 publicado en el Diario Oficial “La Gaceta” en fecha 23 de noviembre del año 2018, edición número 34,802”.

De igual forma ya existe la Ley Especial sobre Intervención de las Comunicaciones Privadas (Decreto No. 243-2011), y reformada en 2013, conocida como la Ley de Escuchas esta ley tiene por finalidad establecer el marco legal de regulación procedimental de la intervención de las comunicaciones como mecanismo excepcional de investigación a fin que constituya una herramienta esencial en la lucha contra la criminalidad tradicional y sobre todo contra la criminalidad organizada, con autorización judicial.

Los artículos más peligrosos

Dentro de la ley hay muchos artículos a los que se les debe poner atención dijo a Proceso Digital una experta en ciberseguridad, que prefirió guardar el anonimato, sin embargo, a su criterio entre estos de mayor atención está el Artículo 22.

“Para mi este 22 es una de las cosas más preocupantes de esta ley porque es una intromisión en los hogares y en las empresas, para mí es lo peor de esta ley más que el 23”. A cuenta de que podrían hacer esta intromisión sin una orden judicial, señaló.

En este mismo artículo se estaría autorizando a personas naturales o jurídicas dedicadas a los rubros de cibercafés, hoteles, salas de eventos y otros similares que tengan información confidencial como asignadas IPs Públicas de las cuales derivan IPs privadas, teniendo que habilitar una contraseña de acceso para el usuario, y además a que tengan un registro permanente de sus usuarios finales, ¿Y de qué forma van a garantizar que esa información no caiga en manos equivocadas? Cuestionó al tiempo que apuntó que esa información privada andará rebotando entre diferentes manos.

(LEER) Ley de Escuchas ha sido mal utilizada y necesita reformas, según diputado Yahvé Sabillón

En cuanto al Artículo 23, el problema principal se encuentra en el apartado donde dice que se requerirá la información -cuando sea solicitada por la Secretaría de Seguridad, Ministerio Público o la autoridad judicial- En este caso, lo correcto sería que se especifique que se hará bajo una orden judicial, no se puede omitir la orden judicial porque sería un delito de violación a la privacidad, explicó la especialista.

Seguidamente recordó que si requieren ese tipo de información sin la orden judicial estarán violentando el Artículo 100 de la Constitución de la República.

A criterio de la especialista, no se comprende por qué están buscando aprobar más leyes si ya está la Ley de Escuchas, que tiene unos protocolos muy buenos.

Otros hallazgos no menos preocupantes

Si bien es cierto hay artículos donde la vulnerabilidad es más evidente según los expertos esta se debe observar con detenimiento por ejemplo el Artículo 3, en un apartado dice que la base de Datos Nacional de Usuarios de Telefonía, misma que debe crear, operar y administrar el Registro Nacional de las Personas (RNP) y a la cual la Comisión Nacional de Telecomunicaciones (Conatel) tendrá acceso irrestricto.

Según los especialistas la base del RNP, es de las más seguras que hay, sin embargo, si ya pasa sin ninguna restricción a otro ente se pueden vulnerar datos.

Otro ejemplo se da en el Artículo 7, luego que describe que la base de datos deberá contener todo tipo de información del usuario, especifica que esta información deberá estar disponible a solicitud de cualquier ente de investigación, autoridad judicial o administrativa competente, de forma permanentemente las veinticuatro (24) horas del día, todos los días del año. Sin especificar que sea bajo una orden judicial.

Asimismo, otro punto que los especialistas ven delicado porque interfiere con el derecho privado internacional es para el caso el planteado en el Artículo 20, que en un apartado refiere que después de 30 días los extranjeros deben adquirir un SIM nacional y en caso de incumplimiento los operadores o suboperadores deberán bloquear en su red el uso del SIM o equipo terminal en su caso.

“Cuando usted va a otro país no le obligan a cambiar su número o a comprar uno que sea local, yo estuve tres meses en Estados Unidos y no tuve ningún problema con Roaming”, expuso una de las fuentes consultadas.

Y en ese orden se debe ir poniendo atención en muchos puntos, por lo que el llamado es a los diputados a escudriñar bien el proyecto de Ley para que no se vulneren los derechos del ciudadano e incluso el derecho internacional, concluyó.

Un peligro en un país donde no hay estado de derecho

Para los expertos si bien es cierto se debe reconocer que existe libertinaje, en las redes sociales, y se puede difamar fácilmente a alguien a través de campañas montadas, pero para ello debe haber una regulación específica, y por otra parte educación para la ciudadanía en saber cuándo se trata de una información veraz y cuando es una fake news (información falsa).

El consultor en temas digitales Raúl Ramírez, dijo a Proceso Digital que el problema es el uso que se le va a dar a una ley como la que está en discusión en el Congreso Nacional “en un país donde no existe estado de derecho”.

Entonces hay muchos peligros que se pueden encerrar en el mal uso que se le va a dar a la información de los datos, porque bien se podrían utilizar por ejemplo, cuáles serían las siguientes estrategias del partido en oposición o de grupos de oposición para que un gobierno comience a controlar.

En casos de países donde no hay un estado de derecho bien definido, “todos quedamos en vulnerabilidad, la sociedad quedará vulnerable porque nosotros no sabemos qué usos se le va a dar a esta información”.

En forma general una iniciativa como la propuesta no es conveniente para la sociedad porque se colige con lo establecido en algunos artículos de la Ley que lo que busca el Estado es tener control, y así en determinado momento nadie podrá reclamar sus derechos porque le querrán callar y eso es también vulnerar la libertad de expresión, como está sucediendo por ejemplo en Nicaragua, refirió.

¿Qué tan vulnerables serán sus IPs,

WhatsApp, Facebook, videollamadas y otros?

El control de datos y redes sociales no es fácil, pero tampoco es que sean inviolables a un 100 %, explican los conocedores del tema.

Las plataformas de mensajería están construidas con un fuerte cifrado de extremo a extremo, eso significa que cualquier mensaje enviado entre usuarios está completamente encriptado, por lo que las únicas personas que pueden decodificarlo son el remitente y el destinatario, lógicamente hay algunos más seguros que otros.

Plataformas como WhatsApp y Telegram, son de las más utilizadas en el país y son seguras porque son encriptadas y ni siquiera las mismas plataformas pueden violentar la privacidad de los usuarios.

Raúl Ramírez, recordó a manera de ejemplo que en Estados Unidos ni el expresidente Donal Trump pudo exigirle a Twitter de dónde venían los ataques que se crearon contra él en la campaña política anterior que perdió contra el presidente Joe Biden.

En ese sentido, el temor de espionaje no debe apoderarse de la población, porque no es fácil que vulneren sus redes sociales, sin embargo, sí deberán educarse y migrar a canales más seguros en caso de una Ley que amenace con la invasión a la privacidad.

Un IPs es un sistema de seguridad de red diseñado para evitar actividades maliciosas dentro de una red, los expertos consultados por Proceso Digital, aseguraron que pese a la seguridad de estos no son inviolables y por ello de aprobarse la normativa muchos optarán por comenzar a comprar VPN o red privada virtual que crea una conexión de red privada entre dispositivos a través de Internet.

Eso pasará en las empresas porque los clientes exigirán canales seguros e incluso en los hogares habrá quienes prefieran optar por medios más seguros ante la duda de que están siendo vigilados y escuchados hasta en las conversaciones que son vía streaming.

Amenaza a la Libertad de expresión

Una de las principales amenazas de la nueva ley que se pretende aprobar en el Congreso Nacional, es para el derecho a la libre expresión, por lo que el Colegio de Periodistas de Honduras (CPH), rechaza esta normativa, con la que se pretende ampliar lo que ya se practica que son las escuchas.

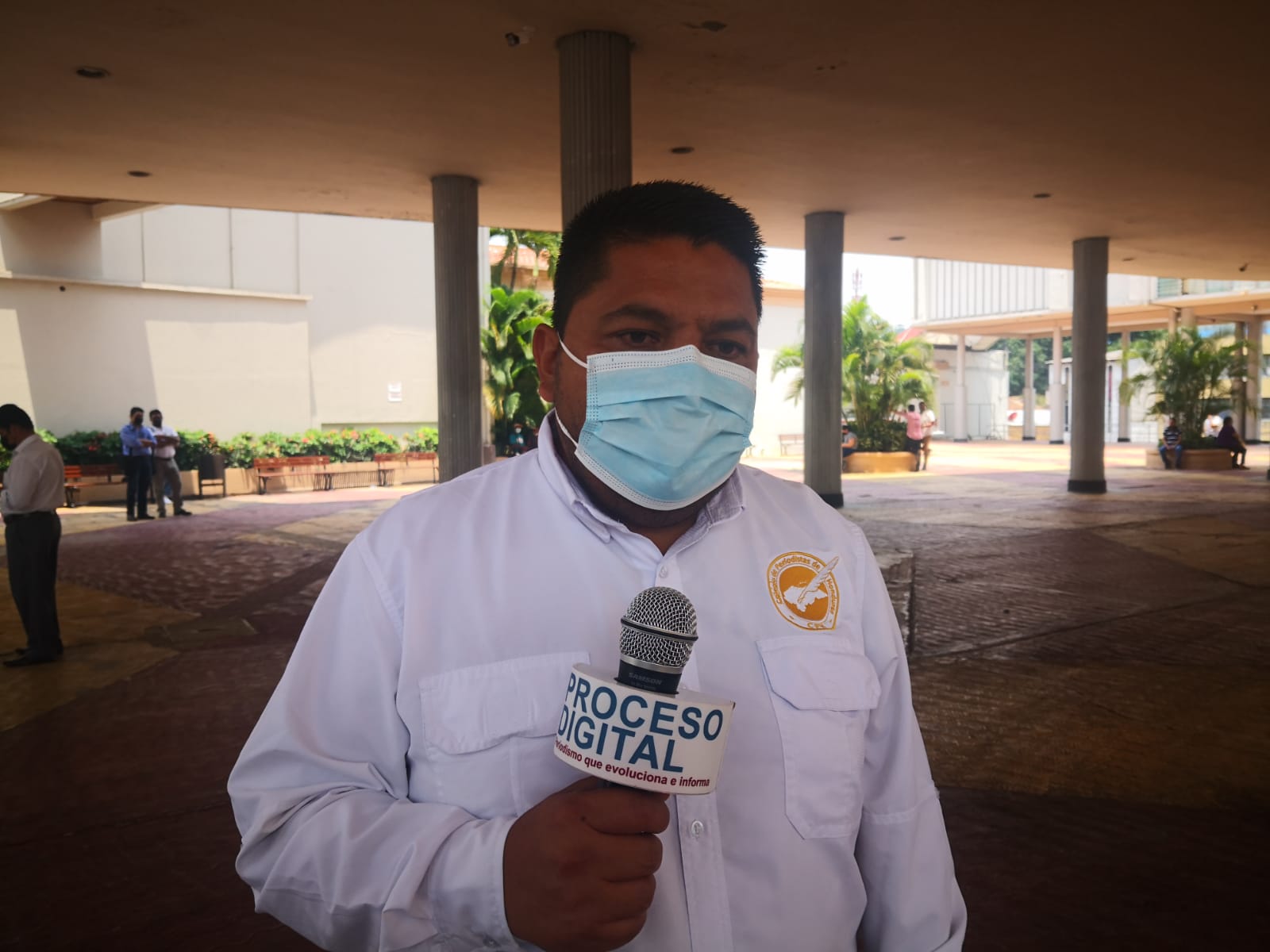

El presidente del CPH, Osman Reyes, hizo un llamado a los diputados y a la población en general para que no se permite la vulneración a derechos fundamentales.

La especialista en ciberseguridad que habló con Proceso Digital, recordó que, pese a que las plataformas sean seguras porque los datos están encriptados, sin embargo, el Estado podría hacerlo si tiene por ejemplo software como Pegasus, que es de espionaje, e incluso ya se han visto casos en la región como en El Salvador donde periodistas fueron vulnerados con este tipo de intromisión.

De igual forma, otro especialista en temas informáticos y de ciberseguridad que radica en Estados Unidos y que habló con Proceso Digital, pero que también quiso omitir su identidad, recordó que Honduras ya adquirió equipos de vigilancia Hacking Team, que inclusive quedó registrado en de WikiLeaks.

De igual forma, quedó evidenciado que Honduras figura en la lista de países clientes de Hacking Team, y la evidencia es tal que se reveló el valor del equipo adquirido, pero que no queda claro en manos de qué entidad quedaron dichos equipos.

Este especialista, aclaró a Proceso Digital que estos equipos evolucionan muy rápido y los adquiridos con anterioridad “ya no son exploits de día cero (0 day), pero así como esa empresa vendió en el pasado hay varias que venden a los gobiernos los nuevos equipos y exploits para espionaje”.

Entre las conclusiones de los especialistas, es que pese a las explicaciones que han brindado algunos funcionarios y diputados oficialistas, sobre que no habrá problemas con este proyecto de ley y que no hay que caer en la desinformación sobre la Ley de Protección a los Usuarios de las Telecomunicaciones, pues aducen que el espíritu de esta ley es combatir la extorsión y reducir los niveles de criminalidad. Pero al escudriñar el proyecto las evidencias dicen otra cosa y se deberán de hacer correcciones claras y puntuales, para que se asegure que no se violentarán los derechos de los ciudadanos.

Por otra parte, también se concluye que no es necesario un nuevo proyecto si se pueden reformar los ya existentes y también dar celeridad a un proyecto de Ley de Ciberseguridad que se engavetó que sería más importante para el control de ciberdelitos, pero también con el cuidado de que se establezcan los límites para no violentar la libertad de expresión, entre otras libertades. LB